Chapitre I : Présentation générale des réseaux

DÉFINITION DU RÉSEAU LOCAL D’ENTREPRISE

À ce stade il est nécessaire de définir quelques notions de base sur le réseau local et les éléments qui le composent, afin de pouvoir mieux apprécier son évolution dans l’exposé qui suivra.

Le réseau local d’entreprise (RLE), ou LAN (Local Area Network), représente un système de communication local reliant plusieurs ordinateurs (serveurs, stations de travail, etc.) permettant de transférer des données à des vitesses élevées 10, sur de courtes distances et dans les limites d’une enceinte privée.

1. LES ÉLÉMENTS CONSTITUTIFS D’UN RÉSEAU LOCAL

Prenons l’exemple du schéma de principe d’un réseau local de micro-ordinateurs, afin de mieux cerner les différents éléments de base qui le composent et les détailler ensuite. Les concepts de base que nous allons décrire seront, dans la majeure partie des cas, transposables au réseau d’entreprise.

Sur ce schéma simplifié nous distinguerons les éléments de base suivants:

— la station de l’utilisateur,

— le serveur du réseau,

—

le média.

—

le média.

La station du réseau est l’élément de base qui interface l’utilisateur avec le réseau local. L’utilisateur, sur son micro-ordinateur, dispose de logiciels 12 lui permettant de traiter des données. Pour lui permettre d’utiliser des espaces disques plus importants, des périphériques évolués (imprimantes laser par exemple), et de communiquer et partager ses données avec d’autres utilisateurs, la station communique à travers le réseau local avec le serveur du réseau. Le serveur peut être un micro-ordinateur standard ou le plus souvent un ordinateur serveur spécialisé et dédié.

Sur le serveur est chargé le gestionnaire du réseau local (logiciel de base type système d’exploitation du réseau). C’est le coeur du réseau local, pilotant l’ensemble du réseau et de ses applications. Sur ce serveur se trouvent également connectés des éléments périphériques, comme des imprimantes, des unités de stockage 13, ainsi que d’autres éléments (par exemple un modem). L’ensemble est partagé par les utilisateurs du réseau et devient une ressource du réseau. Le rôle du gestionnaire de réseau chargé sur le serveur est de permettre à plusieurs stations d’accéder à ses ressources (simultanément ou non).

Pour leur permettre de communiquer avec le serveur, les utilisateurs sont reliés à celui-ci par le média (paires torsadées, câble coaxial, etc.), constituant le support physique des communications entre le serveur et les stations. Le média relie l’ensemble des éléments du réseau (toutes les stations et tous les serveurs), et permet d’y faire transiter à haute vitesse des données résultant d’un dialogue entre deux éléments du réseau. C’est l’axe à travers lequel communiquent tous les éléments du réseau local. Ce câblage peut être utilisé sous différents aspects d’architecture, comme un câble coaxial unique appelé bus, ou une architecture d’étoile avec de la paire torsadée cela représente la topologie du réseau local.

Le média est donc à la base un câble avec différentes qualités. Pour être relié à ce câble, les stations et les serveurs sont munis d’une carte adaptateur de réseau qui vient se loger dans le bus interne du micro-ordinateur. Elle est même quelquefois intégrée à l’ordinateur lui-même. Cette carte réseau dispose d’un connecteur spécifique permettant de relier cette carte adaptateur au média du réseau, soit directement, soit à l’aide de matériels intermédiaires (transceivers)14.

L’ensemble des stations et des serveurs étant relié au réseau, il est nécessaire d’utiliser une technique d’accès identique permettant à tous ces éléments du réseau d’utiliser en commun ce moyen de communication. C’est la méthode d’accès 15, qui est commune à tous les éléments d’un même réseau local, et qui gère la façon de communiquer sur ce réseau local. Le contrôle de la méthode d’accès est du ressort de la carte adaptateur réseau, qui régit donc aussi l’adaptation et la connexion au média. Il y a donc des cartes Ethernet ou Token-Ring, intégrées à chaque station et serveur du réseau, selon la méthode d’accès utilisée sur le réseau local.

Une fois la station (ou les stations) et le serveur reliés au réseau physique, encore faut-il établir des règles communes pour permettre l’échange des informations au niveau des applications. Il faut d’abord faire circuler des données (sous forme de caractères de huit bits ou octets) entre ces éléments du réseau en les mettant d’accord sur un protocole commun d’échange des données l6 Chacun envoie vers l’autre des données regroupées dans des paquets (suite d’octets), qui vont générer la transmission d’une ou plusieurs trames 17 · À chaque élément du réseau est affectée une adresse spécifique (comme une adresse postale) qui permet d’adresser la communication à un élément précis du réseau. Le protocole permet ensuite de s’assurer que les données sont bien échangées, et émises vers le bon destinataire. Il faut cependant au préalable pouvoir ouvrir un dialogue entre deux éléments (une station et un serveur par exemple), de la même façon que l’on engage une conversation avec quelqu’un. On définit alors une session, organisant le début et la fin d’un dialogue, pendant laquelle les règles de ce dialogue sont bien définies (chacun parle à tour de rôle par exemple). NetBios est un exemple de protocole de session.

La carte adaptateur réseau, composée essentiellement d’éléments matériels, doit gérer les fonctions élémentaires de communication sur le réseau. Elle ne peut se charger de ces fonctions complexes de dialogue à travers le réseau. Le micro-ordinateur disposant d’une mémoire et d’une intelligence propres avec une capacité de traitement, il lui est possible d’effectuer lui-même sous forme de logiciels spécialisés, toutes ces fonctions nécessaires à l’ouverture et la gestion d’un dialogue sur le réseau 18

D’autre part, un réseau local gérant à travers un même câblage un grand nombre d’éléments qui communiquent ensemble à travers le réseau, une quantité importante d’informations circule sur ce câble. Le débit offert sur le câble d’un réseau est très important, en comparaison de celui nécessaire aux terminaux de l’informatique traditionnelle. Par exemple un terminal classique utilise typiquement des débits inférieurs ou égaux à 9600 bits par seconde. Le câble d’un réseau local avec la méthode d’accès associée supporte des débits nettement plus importants, allant de 230,4 Kilo bps (LocalTalk), à 10 Méga bps (Ethernet) voire à 16 Méga bps (Token-Ring).

1.1. QUELQUES SOLUTIONS INTÉRESSANTES

La société Apple donna l’exemple d’un constructeur qui avait compris très tôt l’intérêt du réseau local. Grâce à son concept de réseau local , Apple a su proposer un réseau local d’un coût très faible et d’une simplicité de mise en oeuvre qui a fait date 20, facilitant l’utilisation des nouvelles technologies, comme les imprimantes laser par exemple. Ceci a permis à de nombreux groupes de travail de partager ces nouvelles technologies de périphériques, difficilement abordables au niveau individuel. Le fait de pouvoir partager ces unités périphériques pratiquement sans coût additionnel, justifiait plus facilement leur investissement. Bien que d’un débit limite, AppleTalk I LocalTalk a été l’un des réseaux locaux les plus installés dans le monde.

Un exemple similaire d’utilisation du réseau local fut mis en oeuvre par la société SUN, avec l’utilisation d’adaptation Ethernet intégrée dans ses stations de travail. Dès le départ, cette société a basé toute son architecture sur un concept de réseau local Ethernet, en utilisant des dialogues de type Client I Serveur entre éléments du réseau. Dans ce concept, un ordinateur d’une certaine puissance (sous le système d’exploitation Unix) gère des espaces disques importants, des imprimantes, et héberge des applications. Les stations de travail utilisateurs sont des ordinateurs de plus faible puissance, donc moins coûteux, ne disposant que de capacités de traitement d’informations locales (un microprocesseur, une mémoire dynamique interne) et de gestion d’interface utilisateur (écran, clavier). Le fonctionnement de ce type de station de travail peut reposer entièrement sur des dialogues avec le serveur à travers le réseau local.

1.2. LA DEUXIÈME GÉNÉRATION DES GESTIONNAIRES DE RÉSEAUX LOCAUX

Grâce à une évolution des logiciels des gestionnaires de réseaux, une deuxième génération de réseaux locaux de micro-ordinateurs fait ensuite son apparition vers les années 85-87. Ils permettaient alors non seulement de partager l’utilisation de disques et d’imprimantes en commun, mais également des applications et des fichiers. Les fichiers contenant les données sont stockés sur le serveur de réseau. Les stations de travail utilisent des applications qui accèdent à ces données. Avec ces nouveaux gestionnaires de réseau, plusieurs applications peuvent ainsi partager les mêmes données cette méthode tend logiquement à se substituer à l’informatique multiutilisateur traditionnelle pour certaines applications. Cependant cette deuxième génération de RLE reste limitée à des applications non critiques 21, en particulier en raison de la gestion de la sécurité et des communications. En effet, dans cette structure, tous les utilisateurs accèdent aux données sans véritable contrôle. Par exemple, pour réaliser un traitement sur une base de données impliquait de transmettre une partie de la base ou la base tout entière à travers le réseau, du serveur vers la station, pour que celle-ci effectue le traitement. Après traitement, le rapatriement des données à travers le réseau était ensuite effectué en sens inverse. On imagine les risques potentiels que l’on faisait subir aux données durant ces transmissions à travers le réseau. Ces implémentations de réseaux locaux ne feront pas encore l’unanimité, surtout au sein des équipes de l’informatique traditionnelle, habituées à des fonctionnalités éprouvées et sans concession quant à la gestion des informations critiques.

1.3. LA TROISIÈME GÉNÉRATION DES GESTIONNAIRES DE RÉSEAUX LOCAUX

À la fin des années 80 est apparue la troisième génération des gestionnaires de réseaux. Ils sont dotés de fonctionnalités qui peuvent s’apparenter à celles offertes par les mini-ordinateurs. Dotés de cette troisième génération de gestionnaires de réseaux, les serveurs contrôlent ainsi de façon satisfaisante l’accès aux ressources du réseau (disques, imprimantes, applications, données).

Les applications gérant les données sont traitées par le serveur lui-môme, et les stations de travail accèdent à ces données à travers les applications du serveur (fonctionnement en mode client I serveur).

Ces nouvelles techniques, justifiées aussi par la montée en puissance des micro-ordinateurs, permettent aux serveurs de gérer un grand nombre d’utilisateurs et d’applications. Elles permettent aux réseaux locaux aujourd’hui matures de gagner leurs lettres de noblesse et d’être acceptés maintenant par les fervents défenseurs de l’informatique centralisée. Les réseaux locaux hébergent aujourd’hui des applications critiques pour I ‘entreprise (en particulier des bases de données) et tirent pleinement parti de l’informatique distribuée à travers le réseau local.

1.4. LE BESOIN DE RATIONALISER LES TECHNIQUES RÉSEAU

Le réseau d’entreprise reposant sur un système de câblage assez complexe et hétérogène, la gestion de celui-ci et sa disponibilité sont devenues des points clés pour le fonctionnement du réseau. Le nombre toujours croissant d’éléments qui se raccordent ou se déplacent sur le réseau, multiplie les points de rupture possibles. Administrer et contrôler au mieux l’accès au câblage devient un rôle critique pour le concentrateur de câblage, qui devient intelligent. Ce concentrateur intelligent permet de concentrer et de sécuriser le câblage, et de fédérer au sein d’un même système plusieurs réseaux locaux (Ethernet, Token-Ring. FDDI). Les réseaux d’entreprise développés aujourd’hui s’organisent autour de ces concentrateurs intelligents interconnectés entre eux 26, et offrent une disponibilité maximale du réseau pour tous les éléments connectés.

Sur le réseau d’entreprise, des limitations s’introduisent au fur et à mesure de sa croissance. Tout d’abord le réseau doit pouvoir s’étendre en distance et en taille, de plus en plus d’éléments souhaitant s’y raccorder. Les débits offerts deviennent alors plus limités compte tenu de l’évolution des besoins. La technique du Pont (“Bridge”) permet de pallier à ces limitations, en découpant le réseau en segments pour Ethernet ou anneaux secondaires pour Token-Ring, reliés entre eux par des Ponts. Chaque segment ou anneau secondaire correspond soit à un groupe de travail type réseau local, soit à un lieu géographiquement distinct. Le pont filtre les communications de telle sorte que seul le trafic destiné à un autre segment peut traverser le pont. Cette technique a été d’abord appliquée à l’interconnexion des réseaux locaux sur le backbone ou l’anneau fédérateur, puis à la répartition en segments ou anneaux secondaires du réseau tout entier.

Cependant, un réseau à base de Ponts fonctionne comme un ensemble formant un réseau unique, et sa taille importante peut le rendre difficile à gérer. De plus, le pont s’avère peu efficace dans un réseau maillé . C’est pourquoi a été introduit le Routeur dans le réseau d’entreprise, pour rationaliser les interconnexions de réseaux tant au niveau de la qualité des lignes que des flux. En effet le Routeur permet d’établir des sous-réseaux, entités “indépendantes”, qui correspondent à une structure de groupe de travail ou un département de l’entreprise. Le sous-réseau devient une entité de base de l’organisation du réseau d’entreprise. Appliqué au backbone ou à un anneau fédérateur, le Routeur permet également d’optimiser les débits et d’appliquer des règles de sécurité par filtrage du trafic. Il permet d’améliorer la disponibilité du réseau de communication à travers le maillage, en permettant de “re-router” automatiquement les données dynamîquement en fonction de la charge, de la disponibilité des liaisons c’est le rôle du “protocole de routage”.

Le point central sécurisé que représente le concentrateur intelligent lui permet d’intégrer désormais d’autres fonctionnalités que la gestion du câblage du réseau d’entreprise. Les concentrateurs intelligents peuvent désormais prendre en compte d’autres aspects, comme l’interconnexion de réseau avec les ponts et les routeurs qui viennent s’intégrer au sein du concentrateur.

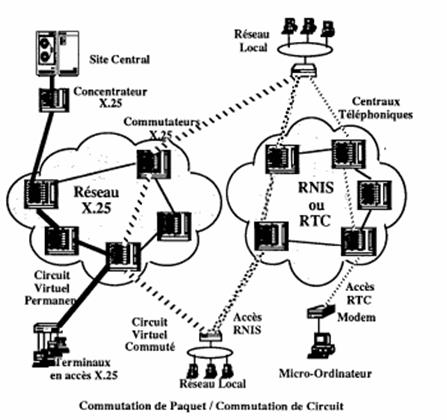

1.5. DE LA COMMUTATION DE CIRCUIT A LA COMMUTATION DE PAQUET

Dans un réseau d’entreprise, les sites distants peuvent être reliés entre eux par des lignes de communication fixes appelées liaisons spécialisées. Certaines de ces lignes n’étant utilisées qu’une partie du temps, il est rapidement apparu utile de n’établir une liaison que pour la durée d’une transmission : c’est la technique de commutation de circuit. Le réseau téléphonique commuté fut le premier à être utilisé, par l’intermédiaire de modems, principalement pour de courtes durées.

Chaque entreprise déployant un grand nombre de liaisons spécialisées pour ses besoins propres, il apparaissait réalisable de faire transiter toutes les données sur un même réseau de transport de données. Sur ce réseau de transport, un site se connecte en un point d’entrée, et un circuit est établi vers un autre site distant en un point de sortie. À l’intérieur du réseau de transport (baptisé nuage), les deux sites distants sont virtuellement reliés entre eux comme avec une liaison classique, mais ils partagent en fait ces lignes de communication avec d’autres sites accédant au même nuage: c’est le circuit virtuel. La liaison à travers ce circuit peut être établie de manière permanente (circuit virtuel permanent), ou pendant la durée d’une transmission seulement (circuit virtuel commuté). Sur ces circuits transitent des informations organisées en trames contenant des paquets de données. À l’intérieur du réseau de transport, les paquets de données peuvent transiter indépendamment les uns des autres : c’est la commutation de paquet, par opposition à la commutation de circuit dans laquelle les données utilisent toutes le même chemin.

Ces techniques ont connu un rapide succès, avec notamment le réseau Transpac utilisant le protocole X.25 à commutation de paquets, et plus récemment le Réseau Numérique à Intégration de Service (RNIS), ou Numéris, à commutation de circuits. Pour optimiser le nombre d’accès au nuage, les commutateurs X.25 et les modems RNIS se sont vite généralisés. L’accès à de tels réseaux se fait par un abonnement de base, puis une tarification en fonction du volume de données transmises ou en fonction de la durée de la transmission. Ces solutions complémentaires sont adaptées à différents types d’utilisations afin d’optimiser les coûts de communication. Par exemple le réseau X.25 est bien adapté à l’utilisation de terminaux ou de micro-ordinateurs en mode interactif 32, alors que le RNIS s’accommode bien des transferts de fichiers.

1.6. L’INFORMATIQUE ET LA TÉLÉPHONIE SE REJOIGNENT

Pour ajouter à la complexité d’administration du réseau d’entreprise, les moyens de télécommunication peuvent également comprendre, bien évidemment, les communications téléphoniques. Parmi les développements techniques significatifs, les commutateurs téléphoniques privés, les PABX (Private Automated Branch eXchange), ont rapidement connu un grand succès grâce aux nombreux services qu’ils apportent, comme la sélection directe du poste désiré (SDA, Sélection Directe à l’Arrivée) ou la messagerie vocale par exemple. L’înterconnexion des PABX entre eux par des liaisons à hauts débits (analogiques ou numériques) a conduit à utiliser des liaisons spécialisées pour la communication intersites, parallèlement aux liaisons informatiques.

D’autre part, les multiplexeurs voix/données (MUX) offrent une solution très efficace pour faire transiter, sur les liaisons spécialisées reliant les différents sites de l’entreprise , à la fois les données informatiques et la téléphonie, voire l’image 38, en concentrant dans un même “tuyau” tous les flux de communication. Le backbone voix/données est maintenant généralisé dans toutes les entreprises de grande taille.

Dans cet environnement, le RNIS, liaison de télécommunications entièrement numériques, est utilisé pour les trafics de type voix numérisée et/ou données. Outre le transfert des informations, il offre un certain nombre de services, comme la sélection directe du poste terminal, l’identification de l’abonné appelant, etc. La transmission de la voix est numérisée pour âtre transmise généralement à travers un canal à 64 Kbps. Aujourd’hui des techniques de compression permettent de baisser jusqu’à 8 Kbps le débit nécessaire à la transmission de la voix par une ligne téléphonique. Le RNIS offre deux types de services. Le service de base, appelé accès S0 “2B+D”, contient 2 canaux “B” à 64 Kbps, ainsi qu’un canal “D” de signalisation 39. On peut utiliser indépendamment ces 2 canaux pour faire transiter une ou deux liaisons téléphoniques ou de données. Le service dit primaire, accès S2 “30B+D”, contient 30 canaux à 64 Kbps qu’il est possible de concaténer en plusieurs canaux de tailles variées, aussi bien pour la voix que pour les données. L’accès de base est typiquement utilisé pour l’interconnexion de réseaux locaux àdes débits relativement faibles (128 Kbps au maximum), ou pour le secours de liaisons specialisées. L’accès primaire est utilisé couramment pour l’interconnexion de multiplexeurs ou de PABX entre eux (à 2 Mbps), ou pour le secours de liaisons spécialisées à haut débit.

1.7. VERS LES HAUTS DÉBITS

L’augmentation des communications (donc des débits) au fur et à mesure que les réseaux locaux s’interconnectent, pose de nouveaux problèmes de débits pour une meilleure utilisation de l’infrastructure, et nécessite l’introduction de nouvelles technologies.

À l’intérieur du réseau local d’entreprise, le réseau local FDDI (Fiber Distributed Data interface) à haute vitesse (100 Mbps) constitue l’enjeu principal du début des années 1990. Non seulement il permet de raccorder des systèmes centraux entre eux pour effectuer des transferts de gros volumes d’informations, mais il permet également de raccorder les sous-réseaux Ethernet et Token-Ring entre eux par l’intermédiaire de ponts/routeurs et leur donne accès aux systèmes centraux. De plus, la montée en puissance de certaines stations de travail spécialisées favorise ce besoin en débit sur le réseau. Il peut être résolu par le raccordement de ces stations directement sur un réseau FDDI.

Le réseau WAN est plutôt actuellement un goulot d’étranglement comparé aux débits utilisés sur les réseaux locaux. Pour certaines applications, le besoin en hauts débits pour réaliser l’interconnexion des réseaux locaux devient de plus en plus critique. Le but recherché étant de rendre transparentes les communications des LANs à travers les WANs, afin d’obtenir des temps de réponse acceptables pour l’ensemble des applications.

Dès aujourd’hui, les techniques de transfert à haut débit commencent à apparaître. Le réseau X.25 de Transpac offre dès à présent des débits de 256 Kbps, qui évolueront très vite vers 2 Mbps. De même, la récente technologie du relais de trames (“Frame Relay”) se développe également, offrant un multiplexage statistique des trames des réseaux locaux avec les trames des réseaux X.25 et SNA. Sur un backbone voix/données à base de multiplexeurs à des débits allant jusqu’à 2 Mbps, on crée ainsi un canal pour la voix, et un seul canal pour toutes les données . Avec les techniques de compression de la voix à 8 Kbps 41, il est désormais possible de faire transiter sur une même liaison à 2 Mbps un grand nombre de lignes téléphoniques et de données.

L’offre de service d’interconnexion à 34 Mbps (liaison européenne E3) voire à 45 Mbps (liaison américaine T3) mise en place progressivement permettra de faire communiquer les réseaux locaux (LAN) au travers de ces interconnexions avec des réseaux métropolitains (MAN, Metropolitan Area Ne:work) hautes vitesses. Les réseaux des organismes de recherche toujours à l’affût de performances supérieures, sont les premiers demandeurs et utilisateurs de ce type d’interconnexions. Certaines autres techniques sont déjà au point les services baptisés SMDS (Switched Multimegabit Data Services) utilisant des protocoles comme DQDB (Dual Queue Dual Bus) ont déjà fait leur apparition aux États-Unis, avant d’apparaître prochainement en Europe. Les réseaux hauts débits FDDI, avec l’utilisation de la fibre mono-mode permettant d’atteindre des distances de plusieurs dizaines de kilomètres, peuvent aussi remplir ce rôle. Cependant ces techniques ne s’appliquent en pratique qu’aux données informatiques.

Poussés par les utilisateurs, les constructeurs et les opérateurs télécoms sont conscients de l’évolution nécessaire pour prendre en compte la voix et l’image dans les backbones de données. Les techniques de multiplexage temporel (TDM, Tîme Division Muliplexing) employées jusqu’ici, atteignent maintenant leurs limites de débits et de fonctionnalités. Les récents développements utilisent désormais la technique de commutation de cellules, où tous les flux (données, voix, images) sont découpés en courtes cellules de quelques octets, qui sont acheminées à très haute vitesse indépendamment les unes des autres. Cette technique appelée ATM (Asynchronous Transfer Mode) permet de supporter à la fois la commutation de paquets et la commutation de circuits à des débits allant jusqu’à 2,5 Gbps. Ces technologies constituent le véritable enjeu des télécommunications de la fin de la décennie 1990, et permettront d’offrir des réseaux numériques à intégration de services àlarge bande passante (B-ISDN, Broadband Integrated Service Digital Network). Elles permettront donc la transmission distante à haute vitesse de l’ensemble des besoins en communication de l’entreprise et de son réseau la voix, l’image et les données.

10. De quelques centaines de Kilo bits par seconde jusqu’à plusieurs dizaines de Méga bits par seconde.

11. De quelques centaines de mètres à quelques kilomètres.

12. Application spécifique, tableur, traitement de texte, outil de gestion de fichiers et de bases de données.

13. Par exemple des disques durs contenant les applications du réseau et des données.

14. Transceiver concaténation de “Transmitter I Receiver”, transmetteur/ récepteur.

15. Comme par exemple CSMA/CD sur Ethernet ou Token-Passing sur Token-Ring.

16. Comme TCP/IP, IPX, XNS, DecNet, etc.

17. Sous forme d’une suite de bits transitant sur le réseau.

18. Sans avoir recours à un boîtier externe, comme les serveurs de tenninaux décrits précédemment.

19. AppleTalk, AppleShare et son système de câblage LocalTalk dont l’adapation est intégrée dans le Macintosh.

20. En particulier, le partage de ses premières imprimantes sophistiquées

21. Du type bureautique par exemple, ou de base de données pour des informations non stratégiques.

23. Échange de fichiers, messagerie électronique, mise à jour de bases de données communes, etc.

24. Le “downsizing” ou plutot le “rightsizing".

25. La station intelligente, le serveur de réseau spécialisé, le site central puissant.

26. Au niveau de chaque étage, entre les étages d’un même bâtiment, voire entre plusieurs bâtiments

dans un campus sur des distances de plusieurs kilomètres.

32. Trafic continu et peu important, jusqu’à 64 Kbps.

33. Trafic sporadique mais nécessitant des débits plus importants, jusqu’à 2 Mbps.

35. Sites de production, centres de recherche et développement, centre administratif, agences commerciales, etc.

36. Réseaux TI et El à 1,5 et 2 Mbps.

37. TI/El, ou même l’accès primaire “S2” du RNIS à 2 Mbps.

38. Vidéoconférence, diffusion d’images animées, etc.

39. Qui permet également de faire transiter des informations.

40. Alors que jusqu’à présent, il fallait plusieurs canaux pour chacune des liaisons X.25, SNA, et réseaux

locaux.

41. Une ligne téléphonique nécessite typiquement 64 Kbps.